تقرير الاستخبارات الشهري حول التهديدات الأمنية السيبرانية - كانون الأول - جمادى الثانية - 2024

ملخص تنفيذي موجز

شهد شهر ديسمبر الكشف العلني عن معلومات تتعلق باستخدام نظام الأسد للرقابة السيبرانية لمراقبة وقمع المعارضة، حيث كشفت الوثائق عن اعتماد كبير على تقنيات الاستخبارات البشرية وأدوات المراقبة الأجنبية. كما تم التعرف مسبقاً على حملات التجسس التي تقودها الدولة الإيرانية لاستهداف المسؤولين الإقليميين من خلال التلاعب الاجتماعي والتصيد الاحتيالي و البرمجيات الخبيثة. بالإضافة إلى ذلك، أدى هجوم مستهدف على بوابة الوظائف (جوب دوت اس واي) إلى تحميل برامج ضارة على أجهزة المستخدمين. تؤكد هذه التطورات معاً على الحاجة الملحة لجهود متناسقة - عبر الأوساط العامة والخاصة والحكومية - لحماية الاتصالات الرقمية، وحماية الحريات المدنية، وإعادة بناء الثقة في المؤسسات العامة الجديدة

مقدمة

يقدم هذا التقرير نظرة عامة على الحوادث الأمنية السيبرانية البارزة والاتجاهات التي تم ملاحظتها خلال شهر كانون الأول. في سياق دعم سوريا حرة، نحلل الأنشطة السيبرانية البارزة التي تؤثر على الأمن القومي والخصوصية وسلامة أنظمة المعلومات داخل الإقليم وخارجه. تستند نتائجنا إلى حوادث يمكن التحقق منها وتهدف إلى المساعدة في الدفاع الاستباقي والاستجابة للتهديدات السيبرانية

الحدث الرئيسي: الرقابة السيبرانية في عهد نظام الأسد

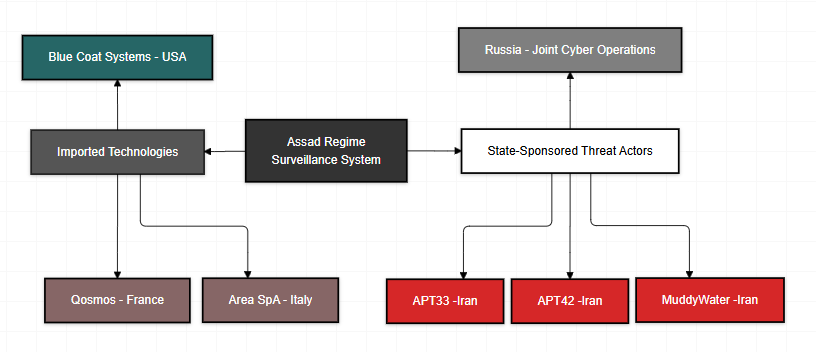

صورة رقم 1 - مقر المخابرات في نظام الأسد و كيفية حفظ التقارير الأمنية

صورة رقم 1 - مقر المخابرات في نظام الأسد و كيفية حفظ التقارير الأمنية

تحليل مفصل

تقنيات المراقبة المستخدمة

- مراقبة الاتصالات:

قام النظام بتنفيذ تقنيات مراقبة متقدمة لاعتراض وتحليل المكالمات الهاتفية، ونشاط وسائل التواصل الاجتماعي، واستخدام الإنترنت بشكل أوسع. كانت إحدى التقنيات الرئيسية المستخدمة هي فحص الحزم العميق (DPI)، والتي سمحت بتحليل مفصل لحركة الإنترنت غير المشفرة لتحديد وتتبع الأنشطة المعارضة.

- عمليات الاستخبارات البشرية:

لعبت شبكة واسعة من المخبرين، دورًا رئيسياً في التنصت على المواطنين السوريين. عملت هذه المصادر البشرية جنبًا إلى جنب مع أدوات المراقبة الرقمية، مما يوفر نهجًا هجينًا لجمع المعلومات يربط بين الأنشطة السيبرانية والسلوكيات في العالم الواقعي.

- معالجة البيانات واستغلالها:

تم تخزين البيانات المجمعة ومعالجتها وتحليلها بشكل منهجي و لكن بدائي، مما أدى إلى إنشاء ملفات تعريف استُخدمت لاستهداف الأفراد لمزيد من القمع، بما في ذلك الاعتقالات والاستجوابات.

استيراد تكنولوجيا المراقبة

- تكنولوجيا غربية

تم استخدام تكنولوجيات من شركات مثل Blue Coat Systems للرقابة على الإنترنت وتصفية حركة المرور، مما يسلط الضوء على مشاركة التكنولوجيا الغربية في تمكين قدرات المراقبة للنظام. ناقشت تقارير من مصادر مثل صحيفة The Times وCBS News دور هذه التكنولوجية في دعم الأنظمة القمعية.

- التعاون مع الشركات الأجنبية

تم تورط شركات مثل Qosmos وArea SpA في تزويد النظام بالأدوات اللازمة لمراقبة الاتصالات وتعزيز قدرات المراقبة الفورية، كما ذكرت France 24 وVice.

صورة رقم 2 - المخابرات في نظام الأسد و ارتباطاتها

صورة رقم 2 - المخابرات في نظام الأسد و ارتباطاتها

تحديات التشغيل

كشفت الوثائق عن عدم كفاءة كبيرة بسبب التداخل في المسؤوليات بين فروع الأمن و المخابرات المختلفة.

أشار الاعتماد على التكنولوجيا الأجنبية إلى نقص في التطور التقني المحلي، مما أدى غالبًا إلى إخفاقات تشغيلية وثغرات أمنية.

الآثار

تحمل هذه الكشوفات آثاراً عميقة على الخصوصية وحقوق الإنسان، حيث وضحت كيف يمكن أن تؤدي الموارد التكنولوجية البسيطة، عند دمجها مع العمل الاستخباراتي الواسع على نطاق الوطن، إلى انتهاكات كبيرة للحريات الفردية. تُبرز هذه الأحداث الحاجة الملحة لإجراءات أمنية سيبرانية قوية وتنظيمات، خاصةً في المناطق التي تتحول من الأنظمة القمعية.

دراسة الحالات

دراسة حالة 1 - عملية التجسس السيبراني الإيرانية

نظرة عامة:

استهدفت مجموعة تجسس سيبرانية تابعة للحرس الثوري الإيراني المسؤولين الأمنيين الوطنيين من خلال حملة تجسس سيبراني، باستخدام واجهة شركة للموارد البشرية.

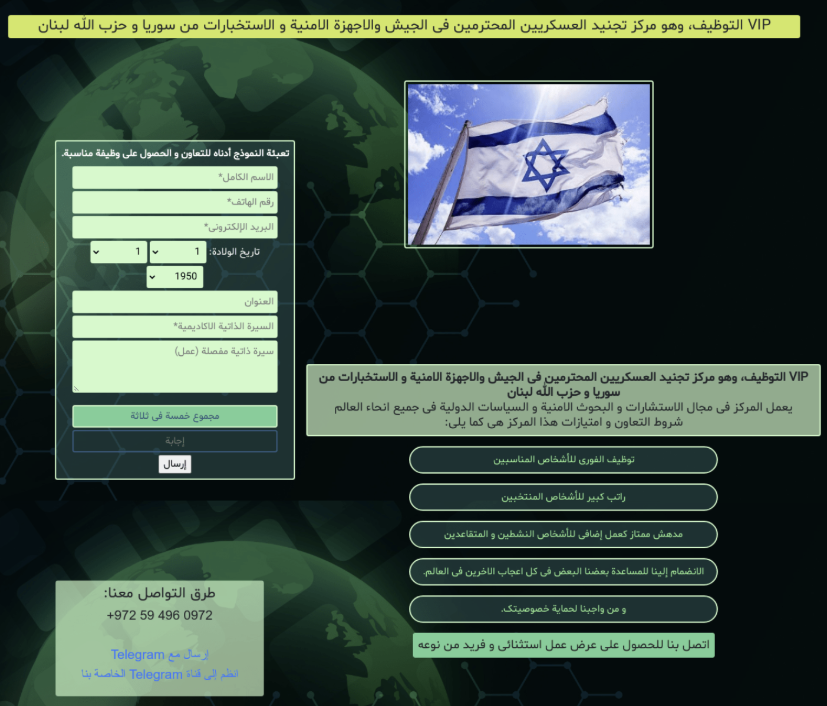

صورة رقم 3 - تمثل الموقع المستخدم للهجوم مترجم للعربيه و غير كامل

صورة رقم 3 - تمثل الموقع المستخدم للهجوم مترجم للعربيه و غير كامل

تحليل مفصل

تكتيكات الارتباط

- موقع وهمي يتظاهر بأنه شركة موارد بشرية: استخدمت العملية موقعًا إلكترونيًا مزيفًا، wazayif-halima[.]com، ليبدو ككيان موارد بشرية شرعي يستهدف الأفراد في سوريا واستخبارات حزب الله.

نواقل الهجوم

- روابط ضارة عبر وسائل التواصل الاجتماعي: تم توزيعها باستخدام ملفات تعريف من المحتمل أن تكون تحت سيطرة العملاء، مستهدفة الأهداف السورية واللبنانية والإيرانية.

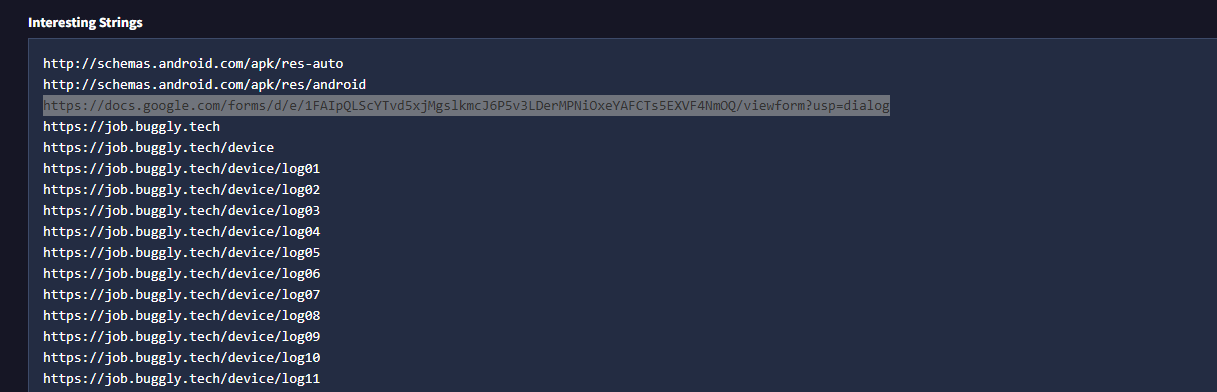

صورة رقم4 - تمثل روابط الحملة عبر وسائل التواصل الاجتماعي

صورة رقم4 - تمثل روابط الحملة عبر وسائل التواصل الاجتماعي

- جمع البيانات على الموقع: تم تحفيز الزوار على إدخال معلومات شخصية،يرجح انه تم استخدامها لاحقًا في جمع المعلومات الاستخباراتية.

تطور العملية

- المراحل المبدئية : تم استخدام مواقع "VIP Human Solutions" باللغة العربية في البداية لجذب الأفراد من الاستخبارات السورية وحزب الله.

- المراحل الأخيرة: تركزت المواقع الجديدة "Optima HR"، "Kandovan HR"، و "Paras IL" بشكل كبير على المتحدثين بالفارسية، مما يعكس على ما يبدو تحول الحملة نحو أولويات مكافحة داخلية.

صورة رقم 5- تمثل الموقع الموجه و المستخدم لجمع التفاصيل الشخصية

صورة رقم 5- تمثل الموقع الموجه و المستخدم لجمع التفاصيل الشخصية

دراسة حالة 2 - هجوم سيبراني مستهدف على

job[.]sy

نظرة عامة

تم اختراق منصة البحث عن وظائف "جوب اس وي" في سوريا، مما أدى إلى نشر تروجان RAT وتسريب محتمل للبيانات.

تحليل مفصل

أساليب الهجوم

- إعادة توجيه الموقع: تم التلاعب بحركة المرور لتوجيه المستخدمين إلى صفحة تنزيل ضارة.

- رسائل البريد الإلكتروني الاحتيالية: صدرت من العنوان الرسمي info@job[.]sy، مما دفع المستخدمين لتنزيل syriajob.apk.

تشريح البرمجيات الخبيثة

- اسم الملف: syriajob.apk

- SHA-256: 6390ba59d0c85d7db6de827b8cf829ca4db5123947d618bdeb17f7ee3a6c1c44

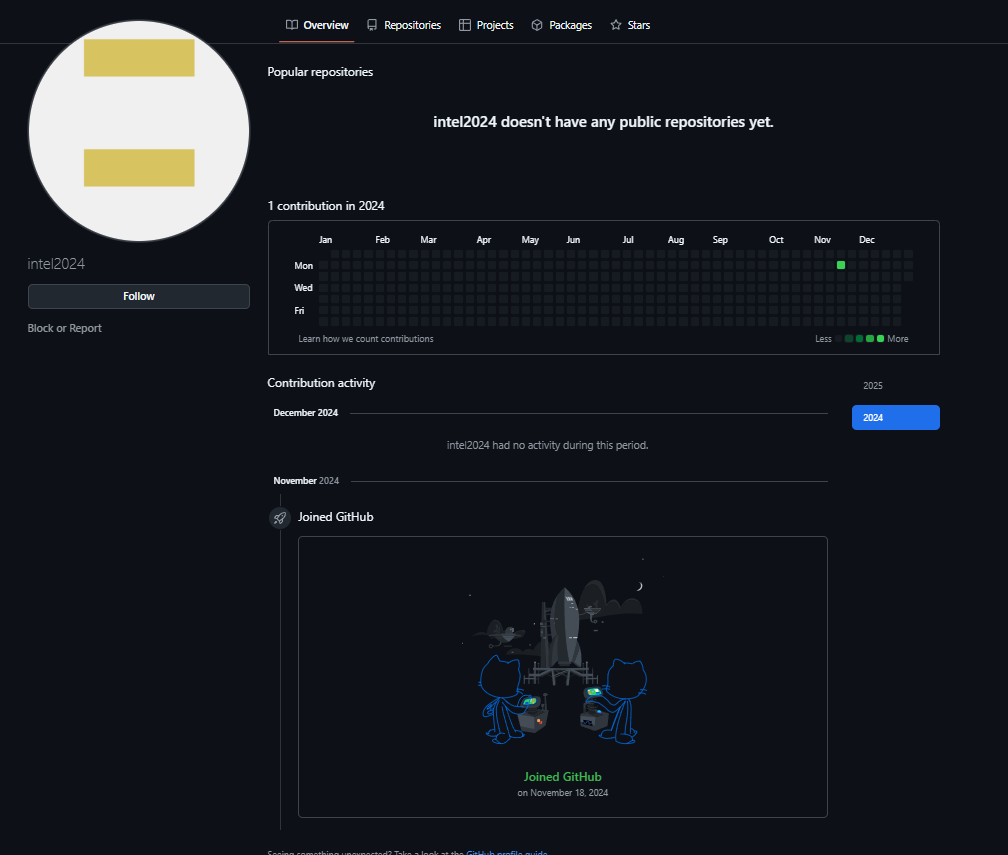

- المصدر : GitHub من مستخدم intel2024 joined in November. في نفس توقيت شراء النطاق buggly[.]tech

- نوع: Trojan-Spy.AndroidOS.Agent

صورة رقم 6- تمثل حساب المستخدم اللذي نشر التطبيق الضار

صورة رقم 6- تمثل حساب المستخدم اللذي نشر التطبيق الضار

- القدرات: صلاحيات واسعة تشمل الوصول إلى البيانات، وظائف التحكم، والإمكانية لمزيد من الاستغلال.

صورة رقم 7- تمثل صلاحيات التطبيق الضار

صورة رقم 7- تمثل صلاحيات التطبيق الضار

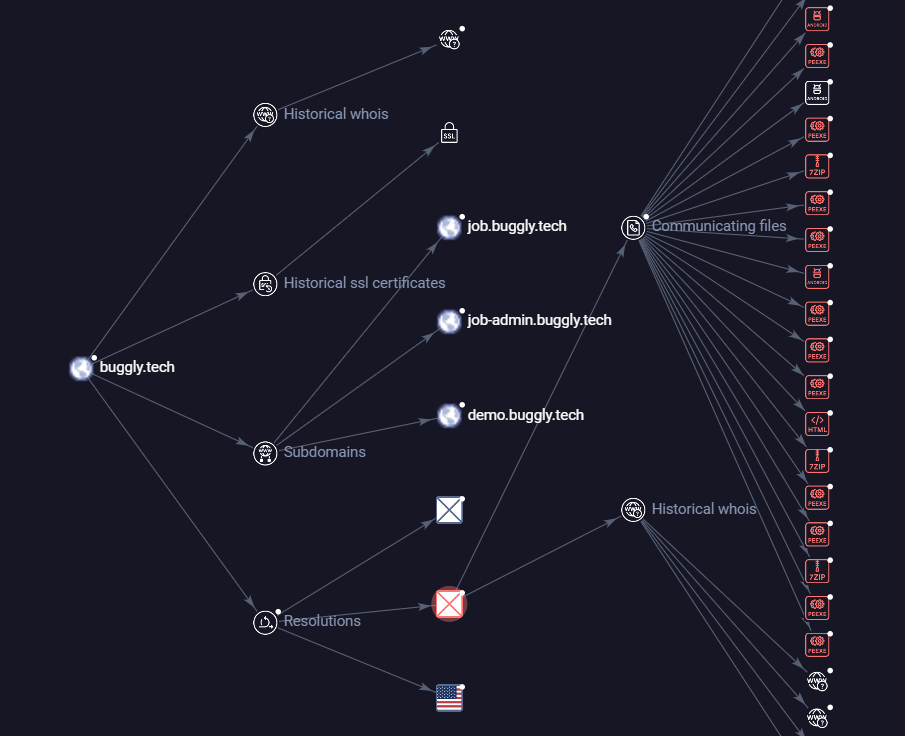

البنية التحتية والنطاقات

- النطاق الرئيسي: buggly[.]tech

- عناوين IP: تمتد الخدمات المرتبطة عبر Cloudflare وAmazon، Google.

- تفاصيل شهادة النطاق: تشير الي شركه Sleepy Welly, Dubai مسجلة في دبي.

- يحوي التطبيق على ملفات مرتبطة بالمستخدم" Yuvoice"

صورة رقم 8- تمثل ارتباطات التطبيق الضار

صورة رقم 8- تمثل ارتباطات التطبيق الضار - أثناء تحليل الحادث، لوحظ أن المنصة تقوم بتشغيل مكتبات قديمة مثل jQuery 1.4.2، و سيرفر Apache HTTP Server(2.4.34)مما قد يعرض الموقع لثغرات أمنية معروفة. إن غياب التدابير المضادة للأتمتة قد يسهل تعداد بيانات الاعتماد والمعلومات الحساسة، كما يظهر الخادم تكوينًا أساسيًا مفقودًا حيث يتم عرض صفحة الاختبار علنًا. وعلى الرغم من الجهود المبذولة للاتصال بمسؤولي الموقع بشأن هذه المخاوف الأمنية، لم يكن هناك أي رد، على الرغم من أنهم أصدروا بيانًا عامًا يتناول الاختراق.

جدير بالذكر أن Job.sy عانى من هجوم سابق وتسريب بيانات في عام 2014، ويُزعم أنه مرتبط بمجموعة RaidForums.

النسب

- المجموعة المشتبه بها: Anonymous Arabic، معروفة بقدراتها على هجوم سيبراني مماثل و قيامها بهجوم مشابه.

- التطبيق عرض للبيع سابقا على مواقع متعددة (تم اخفاء المواقع لمنع استخدامها في أمور غير قانونية)

التوصيات

للجمهور

- توخي الحذر من الرسائل الإلكترونية والروابط من مصادر غير معروفة أو غير متوقعة.

- التحقق من صحة أي تواصل أو طلب تنزيل لتطبيق.

للمنظمات

- تنفيذ استراتيجيات المراقبة والاستجابة للحوادث لاكتشاف والرد على التهديدات المحتملة بسرعة.

- تحديث الأنظمة بانتظام لإغلاق أية ثغرات أمنية.

توصيات للحكومة السورية الجديدة

مع تحول سوريا لنظام جديد، يصبح تطبيق الأمن السيبراني والخصوصية أمرًا ضروريًا. فيما يلي بعض التوصيات لوضع أساس آمن وشفاف:

أولاَ: إنشاء قنوات اتصال رسمية آمنة

- إنشاء منصة اتصالات حكومية موثقة: تطوير المواقع الرسمية وبوابات وخدمات بريد إلكتروني مع تشفير قوي (TLS/SSL، تثبيت الشهادات) وتوقيعات رقمية موثقة. يساهم ذلك في تقليل الاعتماد على قنوات التواصل الاجتماعي غير الآمنة أو المزورة، مما يساعد المواطنين على التمييز بين الاتصالات الشرعية ومحاولات التصيد الاحتيالي.

- المصادقة المتعددة العوامل (MFA): تطبيق المصادقة المتعددة العوامل على جميع الحسابات الحكومية لتقليل مخاطر الاستيلاء على الحسابات.

ثانياَ: إدارة وتحليل أرشيف المراقبة القديم

- تأمين سلسلة حفظ الأدلة: يجب فهرسة أي وثائق أو بيانات تم استرجاعها من أجهزة المراقبة للنظام السابق، وتخزينها بأمان وحمايتها من التلاعب. يُنصح بإنشاء لجان رقابة شفافة أو التعاون مع هيئات دولية مرموقة للحفاظ على نزاهة هذه الأدلة.

- التحليل الجنائي المستقل: التعاقد مع خبراء الأمن السيبراني ومنظمات حقوق الإنسان لتحليل البيانات بطريقة منهجية للحصول على رؤى حول سوء استخدام السلطة ولإبلاغ الدولة المستقبلية عن الانتهاكات بشكل علمي و مستقل.

ثالثاَ: تفكيك أنظمة المراقبة القمعية

- تحديد وإزالة التقنيات غير القانونية: إجراء تدقيقات شاملة للبنية التحتية للمراقبة الحالية (البرمجيات والأجهزة وأدوات جمع البيانات). يُوصى بإلغاء تفعيل أو إزالة أي تقنية تُستخدم بشكل أساسي للقمع الداخلي فورًا.

- البيان العام والشفافية: إصدار إشعارات رسمية توضح الأنظمة التي تم تفكيكها والأسباب وراء ذلك، مما يعزز التزام الحكومة الجديدة باحترام حقوق الإنسان والخصوصية.

رابعاَ: توفير البيئة المناسبة لبدء عملية صياغة تشريعات الأمن السيبراني والخصوصية

حتى تحت تفويض مؤقت، من الضروري البدء في وضع الأساس لقوانين الأمن السيبراني والخصوصية التي تحمي المواطنين وتدعم الحريات الأساسية. من خلال تمهيد الحكومة الانتقالية الطريق لإطار قانوني مستقبلي يوازن بين الأمن الوطني والحقوق الفردية، مما يضمن بيئة رقمية مستقرة وموثوقة للبلاد.

----------------------------------------------------------------------------------------------------------------

ملحق - مؤشرات الاختراق (IOCs)

النطاقات (البنية التحتية الضارة/المرتبطة):

- wazayif-halima[.]com

- beparas[.]com

- buggly[.]tech (النطاق الرئيسي)

- job.buggly[.]tech

- demo.buggly[.]tech

- job-admin.buggly[.]tech

ملفات وروابط البرمجيات الخبيثة:

- اسم الملف: syriajob.apk

- تجزئة SHA-256: 6390ba59d0c85d7db6de827b8cf829ca4db5123947d618bdeb17f7ee3a6c1c44

- رابط التنزيل : hxxps://github[.]com/intel2024/testplayground/raw/refs/heads/main/syriajob.apk

أسماء المستخدمين والتجزئات:

- اسم مستخدم WordPress: miladix

- تجزئة Gravatar: b7e2f4a5bc67256189e6732fbce86520 (من المحتمل أن تكون تجزئة SHA-256 لعنوان بريد إلكتروني)

قنوات الاتصال/الرسائل:

- hxxps://t[.]me/PhantomIL13

- hxxps://t[.]me/getDmIL

المصادر

- "Exposure of Assad Regime's Cyber Surveillance," The Times & The Sunday Times

https://www.thetimes.co.uk/article/syria-assad-secret-files-investigation-t5k0k2bnn - "Surveillance and Censorship: Inside Syria’s Internet," CBS News

https://www.cbsnews.com/news/surveillance-and-censorship-inside-syrias-internet/ - "Qosmos Allegations in Syrian Surveillance," France 24

https://www.france24.com/en/20120726-call-inquiry-french-firm-supplying-assad-regime-qosmos-surveillance-technology-ip-syria - "Area SpA Investigated for Selling Spy Gear to Syria," Vice

https://www.vice.com/en/article/gv5knx/italian-cops-raid-surveillance-tech-company-area-spa-selling-spy-gear-to-syria - "Iranian Cyber Espionage Operation," Reuters

https://www.reuters.com/technology/cybersecurity/iran-operated-fake-human-resources-firm-root-out-unfriendly-spies-researchers-2024-08-28 - "Syrian Hackers Distributing Stealthy C#-Based Silver RAT to Cybercriminals" The Hacker News

Syrian Hackers Distributing Stealthy C#-Based Silver RAT to Cybercriminals - "Spy With My Little Eye" Mandiant

I Spy With My Little Eye: Uncovering an Iranian Counterintelligence Operation | Google Cloud Blog